RFID und NFC - Was ist das?

MIFARE®: Chipkartentechnik für diverse Anwendungsgebiete

Jetzt ansehenImmer häufiger werden in der heutigen Zeit draht- und kontaktlose Verfahren für alles Mögliche benutzt. Das reicht vom heimischen WLAN, den kabellosen Bluetooth-Kopfhörern, oder der einfachen Zutrittskontrolle per Chip im Büro, bis hin zu Anti-Diebstahl-Etiketten z.B. in Kleidungsstücken, oder gar dem bequemen Bezahlen an der Supermarktkasse ohne PIN. Im Folgenden möchten wir einige der gängigsten Begriffe erläutern und die am meisten verwendeten Verfahren beleuchten.

RFID

RFID steht für Radio Frequency IDentification und ist eine Technologie zur drahtlosen Identifizierung von Waren oder Personen über elektromagnetische Wellen. RFID wurde beim Militär schon im Jahr 1940 zur Freund-Feind-Erkennung eingesetzt; im zivilen Bereich wird mit RFID seit über 20 Jahren gearbeitet. Zuerst im Logistikbereich, die möglichen Anwendungen werden aber von Jahr zu Jahr mehr. Manchmal wird auch der Begriff CSCT (Contactless Smart Card Technology) als Synonym für RFID mit personengebundenen Informationen verwendet. Der Begriff hat sich bisher jedoch nicht durchgesetzt.

NFC

NFC steht für Near Field Communication, was sich zu Deutsch sehr gut mit „Nahfeldkommunikation“ übersetzen lässt. Es ist eine Sammlung von internationalen Übertragungsstandards, die auf der RFID Technik basiert. Bei NFC werden Daten durch elektromagnetische Induktion mit Hilfe von lose gekoppelten Spulen, den sogenannten Schwingkreisen über kurze Strecken übertragen. Die Übertragungswege sind bei der Technik auf wenige Zentimeter beschränkt.

Schwingkreis-Technik gibt es schon recht lange. Sie wurde bisher bei Diebstahl-Schutzsystemen in Ladengeschäften eingesetzt. Die dort sehr langwellige Technik hat größere Übertragungswege, aber kleinere Daten-Übertragungsraten. In der modernen NFC Anwendung eröffnen sich aber ganz neue Möglichkeiten. Die Grundidee für NFC ist das sogenannte Micropayment, also das Bezahlen kleiner Beträge ohne Bargeld. Dahingehende Versuche durch sogenannten „Geldkarten“, die praktischerweise mit den normalen Bankkarten gekoppelt werden können, gibt es schon länger. Bislang hat sich das bargeldlose Bezahlen jedoch noch nicht vollends durchgesetzt. Neben den Banken und Sparkassen sind es gegenwärtig die Hochschulen, welche diese Bezahlfunktionen ihren Studenten für Gebühren oder Mensa-Beträge ermöglichen. Teilweise werden bereits schon gar keine anderen Bezahlsysteme mehr akzeptiert. Die Höhe der übertragbaren Summen ist gegenwärtig noch bei ca. 25 Euro limitiert. Die Ladengeschäfte ziehen mit der Aufrüstung der NFC Technik langsam nach, sind aber nach wie vor recht zögerlich damit. Größeren Anklang findet die Technik hingegen im Bereich der digitalen Zutrittskontrolle. Wer in einer größeren Firma arbeitet, hat heute mit Sicherheit auch einen NFC Transponder als Karte einstecken, oder als Anhänger am Schlüsselbund. Aber auch im privaten Umfeld kennen vor allem Haustierbesitzer NFC bereits von den Transponderimplantaten ihrer kleinen Lieblinge.

Grundsätzlich ist es der Technologie egal, welche Daten sie übertragen soll. Sie ist im Bereich der Authentifizierung schon recht weit gediehen und findet breite Anwendung bei Schlüsselsystemen und Zeitschaltuhren von Unternehmen. In den neuen Smart-Home-Anwendungen sind die ersten Systeme ebenfalls erhältlich. In Deutschland ist man jedoch noch sehr zögerlich im flächendeckenden Einsatz. NFC wird allerdings im Bereich der WLAN-Authentifizierung mit wachsendem Erfolg eingesetzt. Es ist zur Freigabe von Vouchern oder beim Einrichten von öffentlich zugänglichen Netzwerken für die Identifizierung der User sehr hilfreich.

Funktionsweise

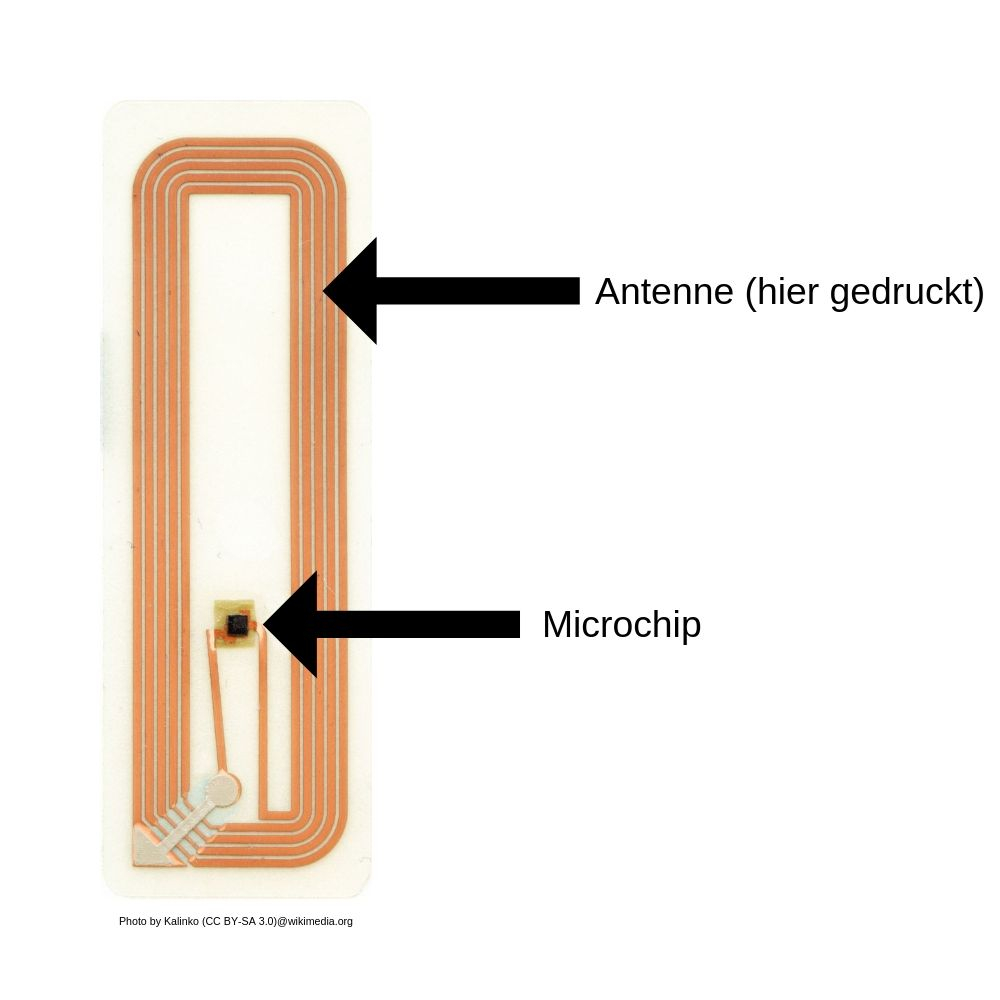

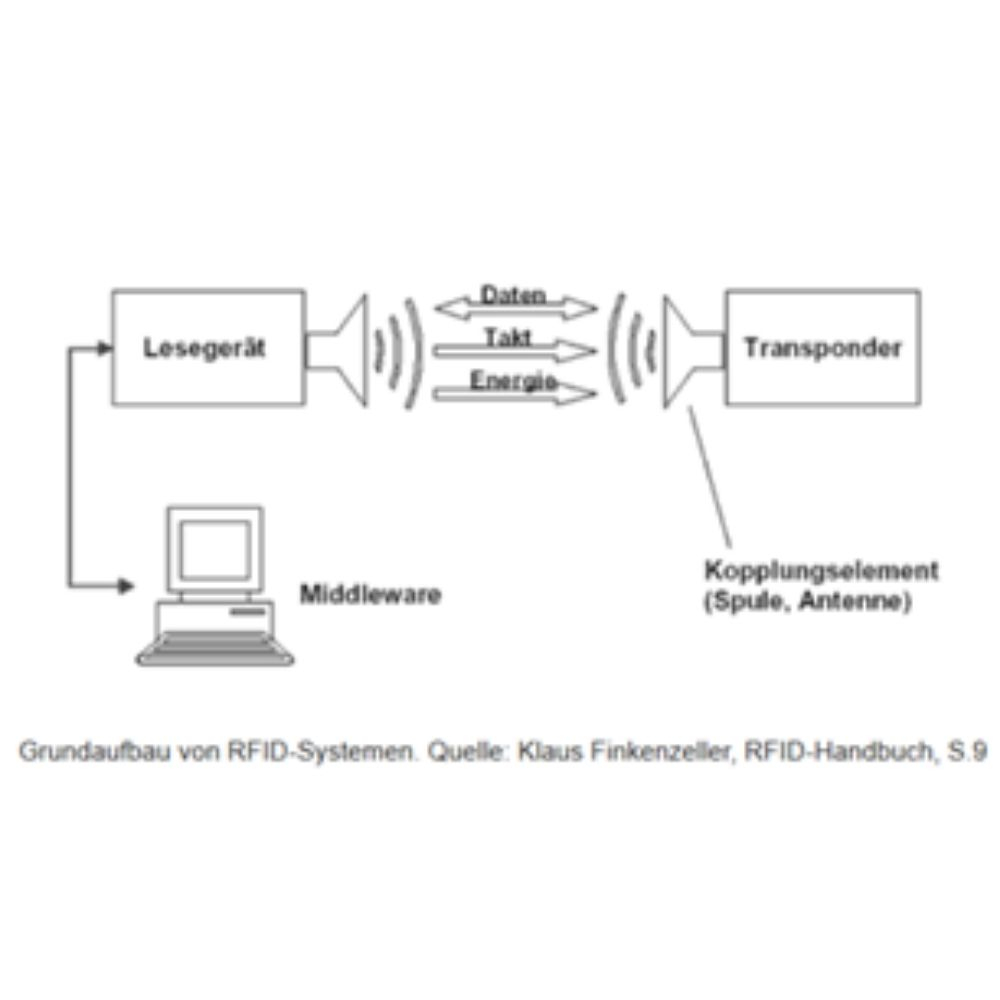

Auf einem Transponder befindet sich ein Microchip, auf dem eine Information (z.B. eine Seriennummer) gespeichert ist. Verbunden mit dem Microchip ist eine Antenne, die für die drahtlose Kommunikation zwischen Microchip und einem Lesegerät zuständig ist.

Bei passiven Transpondern, wie Diebstahlsicherungs-Etiketten (Bild links oben), oder Firmenausweisen für Zeiterfassung und Zutrittskontrolle, wird über die Antenne zusätzlich die Energie für den Microchip induziert und wirft somit die Information an den Leser zurück. Dieses Verfahren kommt sehr häufig bei der Diebstahlkontrolle in Geschäften zum Einsatz. Sie kennen vielleicht die RFID-Brücken am Ausgang.

Bei passiven Transpondern, wie Diebstahlsicherungs-Etiketten (Bild links oben), oder Firmenausweisen für Zeiterfassung und Zutrittskontrolle, wird über die Antenne zusätzlich die Energie für den Microchip induziert und wirft somit die Information an den Leser zurück. Dieses Verfahren kommt sehr häufig bei der Diebstahlkontrolle in Geschäften zum Einsatz. Sie kennen vielleicht die RFID-Brücken am Ausgang.

Aktive Transponder (wie z.B. Autoschlüssel mit Fernbedienung, Keyless Entry Karten) besitzen eine eigene Batterie, die den Microchip mit Strom versorgt. Auf dem RFID Chip ist die Information in einem EEPROM (elektrisch löschbarer Schreib-/Lesespeicher) gespeichert. Kommt der Transponder in den Sendebereich eines Lesegerätes, wird über die Antenne eine Spannung induziert, die den Chip aktiviert und so seine Informationen versendet (Bild rechts oben). Der RFID Chip auf dem Transponder prüft bei verschlüsselten Informationen, ob der Leser berechtigt ist, die Daten zu lesen, und sendet im positiven Fall die Information an das Lesegerät. Der Leser gibt anschließend die Informationen an ein übergeordnetes System (Middleware) zur weiteren Bearbeitung. Der Zutrittskontroll-Manager dort überprüft anhand der hinterlegten Raum-Zeit-Profile die Zutrittsberechtigung und betätigt im positiven Fall den Türöffner.

Es gibt also aktive und passive Transponder, die sich wesentlich durch die mögliche Funktionalität unterscheiden und daher auch für unterschiedliche Anwendungen zum Einsatz kommen.

|

|

Speicher |

Frequenz |

Distanz |

Anwendung |

|

1-Bit-Transponder (passiver RFID-Tag) |

1 Bit |

1,86–2,18 MHz, |

1–1,5 m |

Diebstahlsicherung im Kaufhaus |

|

Induktive Transponder (passiver oder aktiver RFID-Tag) |

10–20.000 Bytes |

125 kHz, 134 kHz, |

4–8cm (Zutrittskontrolle), |

Zutritt (z.B. Skipass, Hotel, Büro etc.), Zeiterfassung, Logistik |

|

Backscatter Transponder (aktiver RFID-Tag) |

10–20.000 Bytes |

868 MHz (EU), 915 MHz (US), |

1–15 m |

Logistik, Maut, Parkplatzschranken, Güteridentifizierung, Hands-free-Aufgaben |

Vergleich zu anderen gängigen Verfahren

Die RFID/NFC-Technologie ist heute im Vergleich zu anderen computerlesbaren Verfahren (wie z.B. Barcode) noch recht teuer. Darum werden RFID Etiketten oder RFID Karten primär im Logistik-, Zeiterfassungs- und Zutrittskontrollbereich eingesetzt. Dort rechnet sich der höhere Preis wirtschaftlich, oder die Anforderungen an Bedienungskomfort und Ergonomie sind höher.

|

Barcode |

Magnetkarte |

RFID |

|

|

Informationsmenge |

13 Zeichen |

80–118 Zeichen |

Passiv: ca. 1.000 kByte (etwa eine DIN A4 Seite Text) |

|

Wiederbeschreibbar |

Nein |

Ja |

Ja |

|

Robustheit |

Empfindlich gegen Verschmutzung und Verschleiß |

Empfindlich gegenüber Magneten |

Weitgehend unempfindlich gegen äußere Einflüsse (z.B. Farbe bei Bedruckung) und elektromagnetische Felder |

|

Sicherheit |

Jederzeit lesbar, leicht kopierbar |

Verschlüsselung möglich, kopieren aufwändig |

Verschlüsselung möglich, kopieren aufwändig |

|

Typische Leseentfernung |

5–20cm |

>1mm |

5cm – 1m |

|

Gleichzeitiges Lesen (Pulkerfassung) |

Nein |

Nein |

Bis zu 200 Karten |

|

Intelligenz |

Keine |

Keine |

Durch Microchip echte Datenverarbeitung möglich |

|

Einsatz |

Auch bei billigen Produkten |

Kreditkarten, Zutritt, Zeiterfassung |

Logistik, hochwertige Produkte, Zutritt, Zeiterfassung, BDE |

|

Preis pro Stück |

2ct |

15–30ct |

> 50ct |

Sicherheit

Unstrittig ist, dass all diese Verfahren selbstverständlich auch ihre Schwachstellen haben. Manche mehr, manche weniger. Wo Sicherheitssysteme zum Einsatz kommen, wird immer auch versucht werden, diese zu knacken und der Wettlauf zwischen Industrie und Hackern geht stetig weiter. In die Jahre gekommene Systeme, wie z.B. MIFARE® classic oder Legic prime sind schon seit mehr als einer Dekade geknackt und werden heute für sicherheitsrelevante Lösungen nicht mehr empfohlen. Aber die Industrie zieht nach und bietet Upgrade Lösungen, oder eine stärkere Verschlüsselung ihrer Daten an. Beispiele hierfür sind MIFARE® Ultralight C, MIFARE® DESFire oder LEGIC advant. Doch auch bereits bestehende ältere Systeme lassen sich relativ einfach mit zusätzlichen Kontrollmechanismen, wie beispielsweise einer Fingerabdruck-, oder einer PIN-Abfrage nachträglich wieder sicherer machen.

|

Sie suchen… |

Miro |

Hitag |

Legic prime |

Legic advant |

MIFARE® classic |

MIFARE® DESFire |

|

…Zutritt und Zeiterfassung |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

- mit temporären Raum-/Zeitprofilen |

– |

i.V. |

✓ |

✓ |

✓ |

✓ |

|

- mit zusätzlichen Bezahldiensten |

– |

– |

✓ |

✓ |

✓ |

✓ |

|

- mit Fingerprint-Templates auf Karte |

– |

– |

✓ |

✓ |

✓ |

✓ |

|

…mehrere Anwendungen gleichzeitig auf der Karte abspeichern |

– |

✓ |

✓ |

✓ |

✓ |

✓ |

|

…kopiergeschützte Karten einsetzen |

– |

– |

✓ |

✓ |

✓ |

✓ |

|

- mit sehr hohen Sicherheitsanforderungen |

– |

– |

– |

✓ |

– |

✓ |

|

…größere Entfernung (>8cm) zwischen Leser und Karte/Tag nutzen |

✓ |

✓ |

– |

– |

– |

– |

|

…schnell auf Daten zugreifen auch bei größeren Datenmengen |

– |

– |

– |

– |

✓ |

✓ |

|

…einzelne Karte(n) aus Kartenstapel lesen |

– |

✓ |

– |

✓ |

✓ |

✓ |

|

Internationale Marktrelevanz |

– |

– |

– |

– |

✓ |

✓ |

Fazit

Im Bereich der digitalen Zutritts- und Zeiterfassungskontrolle ist die NFC Technik heute nicht mehr wegzudenken. Sie ist bequem und – je nach System – auch sicher. Auch für größere Schließanlagen mit sehr verzweigten Hierarchien bietet diese Technik einen entscheidenden Vorteil: wird ein Transponder verloren, müssen Sie nicht wie im Falle eines Schlüssels die ganze Anlage austauschen, weil die Sicherheit kompromittiert ist. Im Gegenteil – der betreffende Transponder kann ganz einfach deaktiviert werden. Ihm werden einfach die Schließberechtigungen entzogen und ein neuer kann ausgehändigt werden, was die Kosten auf ein Minimum reduziert. Ganz moderne Systeme lassen sich heute schon bequem vom Smartphone steuern, oder ersetzen damit sogar die Transponderkarten und –chips gänzlich.

In unserer Kategorie "Digitale Schließzylinder" im Shop finden Sie unser komplettes Angebot an digitalen Produkten

-

von SALTOab: 7,00 €Inkl. 19% MwSt., zzgl. Versandkosten

von SALTOab: 7,00 €Inkl. 19% MwSt., zzgl. VersandkostenLieferzeit: 1

Lieferzeit: sofort lieferbar -

von SALTOab: 8,00 €Inkl. 19% MwSt., zzgl. Versandkosten

von SALTOab: 8,00 €Inkl. 19% MwSt., zzgl. VersandkostenLieferzeit: 1

Lieferzeit: sofort lieferbar